Les autorités chargées de la cybersécurité aux Etats-Unis, au Royaume-Uni, en Australie, au Canada et en Nouvelle-Zélande ont établi un top 15 des vulnérabilités les plus exploitées en 2021.

Sans surprise, les principales cibles sont des systèmes exposés à l’Internet : serveurs de messagerie et serveurs de réseaux privés virtuels (VPN) en particulier. Dans la plupart des cas, les chercheurs ont publié un code de preuve de concept (POC) dans les deux semaines suivant la divulgation de la vulnérabilité, « ce qui a probablement facilité l’exploitation par un plus grand nombre d’acteurs malveillants » d’après les autorités.

Dans une moindre mesure, ces agences remarquent que les cyberpirates ont continué d’exploiter des vulnérabilités logicielles datées et connues du public – dont certaines étaient également exploitées régulièrement en 2020 ou auparavant. Ceci « démontre le risque permanent que courent les organisations qui ne corrigent pas leurs logiciels en temps voulu ou qui utilisent des logiciels qui ne sont plus pris en charge par un fournisseur » selon le rapport.

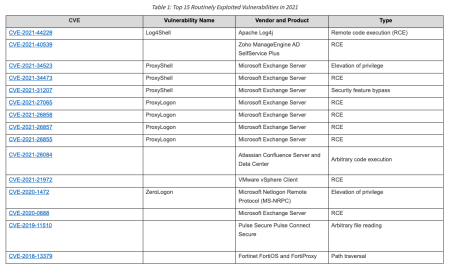

Le tableau ci-dessous liste les 15 principales vulnérabilités observées en 2021 :

En tête la malheureusement bien connue Log4Shell (CVE-2021-44228) sur Apache Log4j, suivie de CVE-2021-40539, une faille dans l’exécution de code à distance (RCE) de Zoho ManageEngine, puis de sept vulnérabilités ProxyShell (CVE-2021-34523, CVE-2021-34473, CVE-2021-26855) et ProxyLogon (CVE-2021-31207, CVE-2021-27065, CVE-2021-26858, CVE-2021-26857) dans Microsoft Exchange Server.

A la dixième place : la CVE-2021-26084 affectant Atlassian Confluence Server et Data Center (« Une tentative d’exploitation massive de cette vulnérabilité a été observée en septembre 2021 », rappelle le communiqué). La onzième position est occupée par la faille CVE-2021-21972 sur VMware vSphere.

Le top 15 se clôture par un quatuor de vulnérabilités plus anciennes : Zerologon (CVE-2020-1472) dans Microsoft Netlogon, CVE-2020-0688 dans Microsoft Exchange Server, CVE-2019-11510 dans Pulse Secure Connect et CVE-2018-13379 dans FortiOS et FortyProxy de Fortinet.

Les agences nationales de cybersécurité appellent, entre autres, à installer les correctifs (patches) en temps et en heure, à mettre en place un système centralisé de gestion des correctifs pour réduire le risque de compromission et à adopter le principe du moindre privilège.